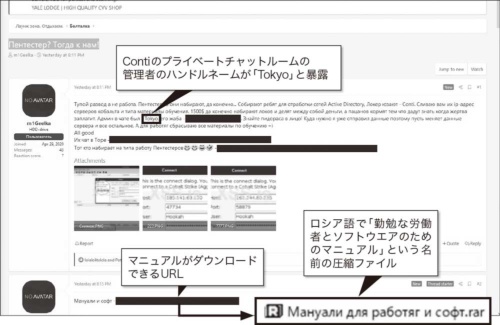

2021年8月初頭、ロシアのハッカーフォーラムで攻撃者グループ「Conti」の攻撃マニュアルが流出した(図1)。同年11月時点で、40前後の暴露型ランサムウエア攻撃者グループが確認されている。その中でもContiは、同年7月ごろまで突出して活発だったグループだ。今回は流出したContiの攻撃マニュアルについて取り上げる。

金銭のいざこざで流出

Conti攻撃者グループは、RaaS▼と呼ばれるビジネスモデルを採る。RaaSでは、ランサムウエアの開発や組織の体制作りを取り仕切る首謀者側と、「アフィリエイト」と呼ばれる攻撃の実動部隊が協力して、活動で得た金銭を分け合う。アフィリエイトは面接など様々な段階を経て採用される。

採用したアフィリエイトの教育に使われるのが、経験者のノウハウなどをまとめた攻撃マニュアルだ。攻撃の質を平準化することにつながるので、攻撃者グループにとっては活動の成功を左右する重要なアイテムの1つといえる。

攻撃マニュアルを流出させた人物は、投稿によるとConti攻撃者グループの首謀者に雇われて活動しているアフィリエイトのメンバーだったという。攻撃の対価として支払われる報奨金が想定よりも少ないことに不満を抱えていたようだ。金銭のいざこざから、首謀者に対する仕返し▼の目的で流出させたとみられる。

Conti攻撃者グループでは、攻撃対象の組織ごとに専用のプライベートチャットルームを作成してメンバー同士で情報を交換している。このチャットルームの管理者、つまりグループの首謀者の1人が「Tokyo」というハンドルネームであることも暴露した。

筆者が把握している情報では、この人物は「cicada3301」という別のハンドルネームも使って活動している。cicada3301は、日本国内でも長年にわたって「NSA▼やCIA▼ではないか?」と一部でうわさされていた。しかし実態は、Contiの首謀者の1人であると考えられる。