2019~2020年ごろに猛威を振るったマルウエア「Emotet」の活動が2021年11月ごろから再開されたようだ。欧州刑事警察機構(ユーロポール)が2021年1月下旬、「各国の法執行機関と連携してEmotetのボットネットを使用不能にした」と発表して以降、Emotetは鳴りを潜めていた。ところが日本時間の11月15日、およそ10カ月ぶりにEmotetを使ったサイバー攻撃が観測された。複数のセキュリティーベンダーや公的機関などが指摘した。

11月末時点では活動は小規模にとどまっているが、近い将来拡大する恐れは十分にある。専門家は不審なメールの添付ファイルを開かないなどの基本対策の徹底に加えて、パスワード付きZIPファイルをメールで送る「PPAP」についても「業務に支障がなければブロックすべきだ」と助言する。

感染範囲拡大に別のマルウエアを利用

今回のEmotet復活には、別のマルウエアとの連携が確認されている。海外のセキュリティー専門家のブログ「CYBER.WTF」によると、Emotetの感染範囲拡大にTrickbotマルウエアのボットネットが利用されたという。Emotetが猛威を振るっていた頃、Emotetのボットネットを利用してTrickbotの感染を広げる動きがあったが、今回は逆の動きになっている。

セキュリティーリサーチャーであるpiyokango氏は「EmotetのグループがTrickbotを使用するグループに支援を働きかけたのではないか」と推測する。各国の法執行機関の連携に対抗し、犯罪者側も連携して復活を遂げた可能性があるわけだ。

活動の再開から2週間が経過した11月末時点では「活動範囲はまだ小規模」とセキュリティーの専門家は口をそろえる。国内のセキュリティー組織であるJPCERTコーディネーションセンター(JPCERT/CC)インシデントレスポンスグループの佐條研マルウェアアナリストは、「以前の流行時は各企業にEmotetが含まれるメールが1日当たり十数件も届いていたが、現状は1日に1件あるかないか」と説明する。

前回の流行時にみられた、日本の組織を集中して狙う攻撃もまだ確認されていない。また、トレンドマイクロの岡本勝之セキュリティエバンジェリストは「当社では新たな日本語の文面のメールをまだ検出していない」と明かす。

ただし油断はできない。現状は攻撃用のボットネットを再構築している段階とみられ、「ボットネットの規模がある程度の大きさになれば攻撃が活発になる。時間の問題だ」(トレンドマイクロの岡本セキュリティエバンジェリスト)。

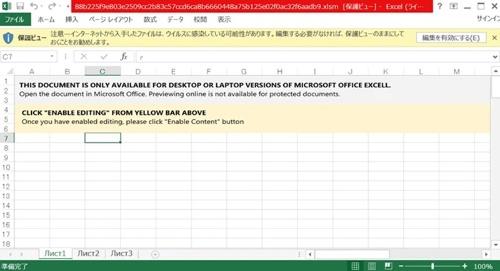

主な手口は以前と同じ添付ファイル

主な攻撃の手口は以前と同じだ。マルウエア付きの「Word」や「Excel」のファイルを添付したメールを送りつける。受信者が添付ファイルを開き、さらにマクロを動作させるとマルウエアに感染する。

情報処理推進機構(IPA)セキュリティセンターセキュリティ対策推進部標的型攻撃対策グループの松坂志グループリーダーは「今回は添付ファイルの代わりにURLリンクを記載する手口があるとの情報も聞いている」と指摘する。このため添付ファイルばかり注意すればよいとは限らないと断りながらも、基本の対策の徹底が大事だと助言する。