「ゼロトラスト」が注目を集めている。ゼロトラストとは、デバイスやネットワーク、サーバーなどの社内のインフラはすべて信頼できないという前提に立つ、サイバーセキュリティーの新しい考え方だ。ゼロトラストの導入を目指す企業や公共機関は増えており、バズワード的な広がりもみせる。

そこで今回はゼロトラストを取り上げる。ゼロトラストが必要とされる理由と、実現に向けて優先して整備すべき要素について解説する。

境界型防御だけでは限界に

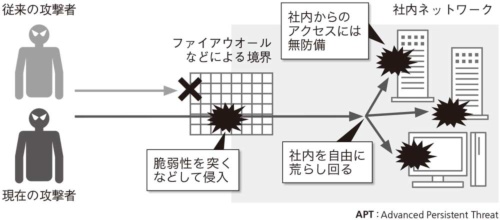

ゼロトラストの必要性を理解するには、従来のセキュリティーの考え方である「境界型防御」を知る必要がある。境界型防御では、インターネットと社内ネットワークの間にファイアウオールで堅固な境界を作り、境界の内側は安全で信頼できるとみなす。

かつて境界型防御は有効に機能していた。境界だけを守ればよいので効率が良く、実装もしやすい。だが近年になると、境界型防御では企業システムを守れないケースが出てきた。原因の1つがクラウドシフトだ。企業システムの一部がオンプレミスからクラウドに移行することにより、守るべきデータなどが境界の外に移動した。

テレワークの普及も影響している。今まで境界の中にいた利用者が、その外に出るケースが増えている。

そして一番の原因と言えるのがサイバー攻撃の高度化である。いわゆるAPT▼の増加だ。国内のセキュリティー組織であるJPCERTコーディネーションセンターは、APTを「先進的で(Advanced)、執拗な(Persistent)、脅威(Threat)」と定義している。攻撃者は標的組織を徹底的に調査し、目的達成のために最適化された必要最小限のツールを使用する。そして標的組織のネットワークに繰り返しアクセスを図り、長期にわたって居座り続ける。

前述のように境界型防御では、ファイアウオールなどで守られた社内ネットワークは安全かつ信頼できるとしている。このため一度侵入されてしまうと、境界内部のデータやサーバーなどに自由にアクセスされてしまう(図1)。

そこで、どこからのアクセスであっても信用しないというゼロトラストが注目されている。ゼロトラストは接続元のネットワークを問わず、システムへのアクセスを認証▼し、その結果をもって認可▼する。たとえファイアウオールの内側からのアクセスであっても正当かどうか確かめるので、社内ネットワークに侵入した攻撃者や、内部犯行による被害を最小限に抑えられる。