Esta mañana, los equipos de seguridad de Microsoft emitieron una alerta relacionada con la detección de una nueva vulnerabilidad en el servicio Windows Print Spooler. Identificada como CVE-2021-36958, esta falla existe debido a un problema de ejecución remota de código cuando el servicio de impresión realiza incorrectamente operaciones con archivos privilegiados.

Acorde al reporte, los actores de amenazas que logren explotar esta vulnerabilidad podrían ejecutar código arbitrario con privilegios de usuario SYSTEM, brindando al atacante la posibilidad de instalar programas, ver y modificar datos confidenciales y crear nuevas cuentas de usuario con elevados privilegios.

Microsoft señala que no hay parches disponibles para esta falla, por lo que la única solución posible en este momento es deshabilitar el servicio Print Spooler hasta nuevo aviso. Microsoft atribuye el reporte de esta nueva vulnerabilidad a Victor Mata, investigador de la firma FusionX.

Al respecto, el analista de vulnerabilidades Will Dormann menciona que esta vulnerabilidad es compatible con el exploit publicado hace un par de semanas por el investigador Benjamin Delpy y descrito en reportes anteriores. El experto también señala que Microsoft parece haber descrito esta falla como un error de ejecución remota de código, aunque un ataque exitoso solo puede ser lanzado con acceso local a los sistemas afectados, algo que espera que la compañía corrija en los próximos días.

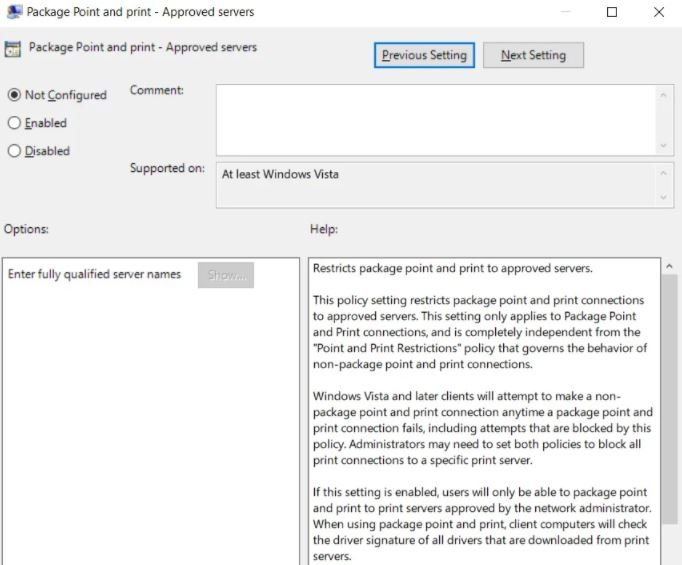

Como se menciona al inicio, Microsoft no ha lanzado actualizaciones para abordar esta falla, aunque señalan que es posible eliminar el vector de ataque deshabilitando la cola de impresión. Por obvias razones, esto evitará que los dispositivos afectados puedan imprimir archivos, por lo que un método de mitigación menos agresivo es permitir que el sistema Windows instale impresoras solo desde servidores autorizados.

Para aplicar esta protección deberá usar la política de grupo “Package Point and Print Approved Servers”, lo que evitará que cualquier usuario no administrativo instale los controladores de impresión que no han sido aprobados.

Recuerde que es necesario ingresar al sistema una lista de servidores permitidos por el administrador para usar como servicio de impresión. Si no cuenta con un servidor de impresión en su red, puede emplear un nombre de servidor falso para la habilitación de esta función. Habilitar esta política de grupo protegerá a los usuarios de Windows contra la explotación de CVE-2021-36958, pero no evitará que los actores de amenazas se apoderen de un servidor de impresión autorizado con controladores maliciosos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad